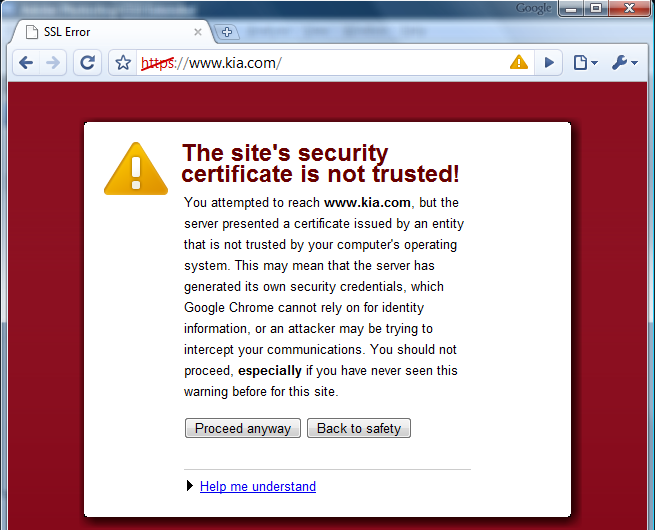

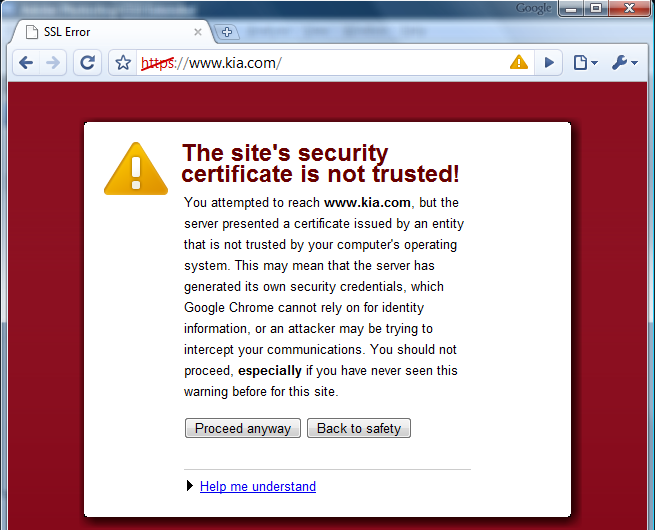

当我们访问自己生成证书的网站时,您会看到这个红色屏幕,上面写着不要去那里!:

但是,当它受到一些公司的信任时,一切都很好。所以我有几个问题:

这些公司生成的证书是否更好/不同?

例如,如果我们考虑到 NSA 拥有这些颁发者的每一个私钥,这难道不是让私有证书实际上更安全吗?

当我们访问自己生成证书的网站时,您会看到这个红色屏幕,上面写着不要去那里!:

但是,当它受到一些公司的信任时,一切都很好。所以我有几个问题:

这些公司生成的证书是否更好/不同?

例如,如果我们考虑到 NSA 拥有这些颁发者的每一个私钥,这难道不是让私有证书实际上更安全吗?

一般来说,你应该决定你信任谁,不信任谁。然而,这是一个令人厌烦的过程;凭借其无限的智慧,Microsoft(或 Mozilla 或 Google 或...)发现它适合包含一组 Internet Explorer(或 Firefox 或 Chrome 或...)使用的“默认可信根”。

在 Microsoft 的情况下,给定 CA 可能进入“在大多数 Windows 系统上默认受信任”的内圈的过程称为Windows 根证书程序。简而言之,微软要求潜在的根 CA 应用严格和特定的安全程序,并有保险,并在法律上保证微软永远不会(以财务方式)因任何事故而受到指责。PKI只是 5% 的技术和 95% 的程序。

如果您不想走微软(或 Mozilla 或 Google 或...)的道路,您可以自由调整自己的可信根 CA 集。随你(由你决定。但是,无论如何,只要您使用Windows,您就信任Microsoft,因为如果他们想背叛您,那么他们可以很容易地做到这一点,而您也不会更聪明。

如果根 CA 由敌人控制,则该敌人可以颁发假证书,使其能够冒充 Web 站点。但是,如果您想谨慎行事,经营一个假网站并不容易。客户端的浏览器将看到伪造的证书,因此框架可能会变得明显。例如,站点所有者可能连接到他自己的 Web 站点,并注意到服务器显然使用的证书不是他配置的证书。事实上,假服务器证书很粗糙,适合快速骗局,活跃几个小时;它们不是持续监视的好方法,就像 NSA 的官方工作一样。如果 NSA 想要对人们进行大规模窃听(我假设他们想要这样做;这就是他们的预算),那么一个更有效和谨慎的方法是直接在操作系统中添加一些间谍钩子。他们只需要与微软交谈。

自签名证书的问题在于,任何人都可以为他们想要的任何名称创建它们。当您为自己颁发自签名证书时,该证书的身份可以读取您想要的任何内容。您可以创建一个显示为“Qmal”的证书,或者一个显示为“Google Inc.”的证书。或“西联汇款”。这意味着它不提供任何防止假冒的安全措施。

这就是为什么有证书颁发机构。CA 的目的是仅在验证提供证书的人确实是他们声称的人时才签署证书。这样,签名证书就可以证明网站所有者已经向第三方表明了自己的身份。

当然,当 CA 丢失他们的密钥或在没有验证所有者身份的情况下开始签署证书时,系统就会中断。但是自签名证书已经被破坏了。

CA(证书颁发机构)的理念是,他们是一家被双方(您和公司)信任以正确运作的公司。

使用自签名证书,您没有那个独立的来源。

有点像签署纸质文件时有公证人和见证人。

这是关于如何发出信任的:

要信任自签名证书,您需要通过单独的渠道知道该证书是合法的。也许您自己创建了它,或者有人告诉您自签名证书的指纹。

“这些公司生成的证书是否更好/不同?”

他们遵守证书实践声明 (CPS),其中说明了证书的颁发方式。

Web 浏览器的作者使用此 CPS 和公司声誉来确定证书颁发机构 (CA) 是否应该在他们的默认受信任 CA 列表中。

“例如,如果我们考虑到 NSA 拥有这些发行者的每个私钥,这难道不是让私人证书实际上更安全吗?”

如果您可以控制 Web 浏览器(例如,您是 IT 部门),您可以删除所有浏览器颁发的 CA 和/或安装您自己的 CA。这样您就不会依赖第三方 CA 来保护您的数据。

对于秘密监视,这是一种改进。它将问题上移一层。您仍然需要信任 Web 浏览器、操作系统、计算机和用户。如果您担心这种监视,则需要采取其他措施来保护自己。

对于担心秘密政府间谍活动或关系密切的敌人的人来说,使用您自己的 CA 是一个不错的途径。请务必通过受信任的链接从受信任的来源下载您的客户端 Web 浏览器和软件,并采取措施确保其未被篡改。

对于那些认为这是庸医的人来说,必须保护自己免受政府秘密监视的合法组织将是:

如果您担心政府的公开监视,例如在印度,使用无托管加密是逮捕的理由,那么您将遇到一系列更复杂的问题。