在处理无线设备时,我遇到了Hole 196一词。也知道预防措施。但是,如果数据包是在原始级别或通过利用 gtk 可更新程序制作的,它仍然可以绕过客户端隔离和标准预防方法吗?

非RSN 和 TSN网络是否太脆弱?

在处理无线设备时,我遇到了Hole 196一词。也知道预防措施。但是,如果数据包是在原始级别或通过利用 gtk 可更新程序制作的,它仍然可以绕过客户端隔离和标准预防方法吗?

非RSN 和 TSN网络是否太脆弱?

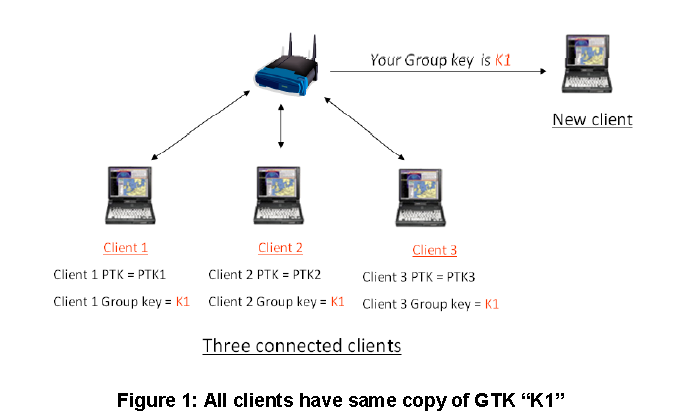

漏洞 196 漏洞基本上在于利用标准第 196 页所说的内容......它说使用组密钥(即用于广播通信的密钥)发送的消息没有针对欺骗的保护。因此,攻击者可以使用 GTK 密钥和他想要的 IP 发送消息。

攻击的重点是发送带有 GTK 密钥的消息,但指向目标 MAC 而不是广播 MAC 地址。通过这样做,只有受害者会处理该广播数据包,因此,除非 ARP 表对网关的 MAC 具有静态解析,否则将发生 IP 中毒,从而使路由器被取代。

从那一刻起,当受害者与网关通信时,将使用与该 IP 关联的 PTK 密钥,攻击者将友好地提供这些密钥来制作 MITM。简单但实用。

它不关心是否是使用 WPA2 和 AES 的强大安全网络。无论如何都可以执行它,但是通过客户端隔离,您可以避免该问题。无论如何,性能都会受到影响。